ランサムウェア攻撃の解説

ランサムウェアとは?

被害者のデータを暗号化し、身代金を要求するコンピュータウイルスをランサムウェアという。顧客や企業の基本情報が暗号化され、ファイル、データベース、アプリへのアクセスが困難になる。そして、アクセスを回復するためには料金の支払いが必要となる。ランサムウェアは、組織全体に拡散し、データベースやファイルサーバを標的にすることで、業務全体を停止させる可能性がある。ハッカーが巨額の利益を得る一方で、企業や政府機関に甚大な被害を及ぼす脅威となっている。

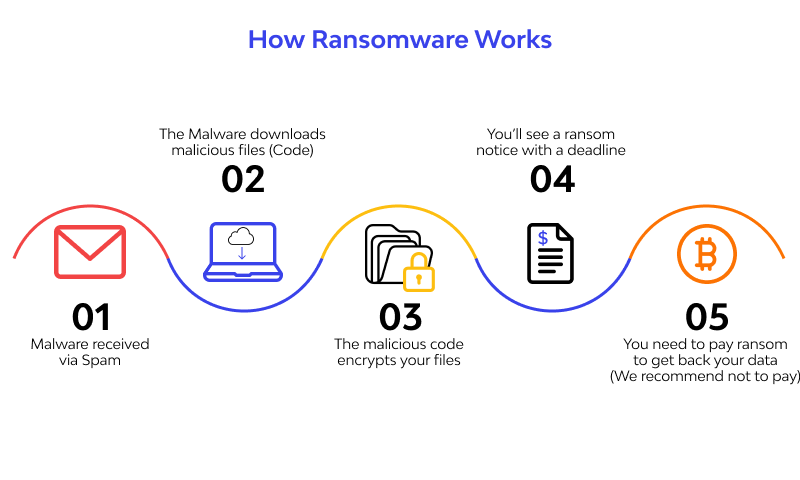

ランサムウェアの仕組み

端末に悪意のあるコードが入り込むと、ランサムウェアの攻撃は以下のように進行する。ランサムウェアは、端末が全く動作していない状態まで静かに潜み、その後に攻撃を開始する場合がある。

ランサムウェアの感染経路はいくつかあるが、最も一般的なのはフィッシングメールである。例えば、オンラインショップから「詐欺に遭い、割引が適用される」というメールが届き、気軽にリンクをクリックすると、URLやメッセージ中の誤りに気付かず、突如として以下の7段階で攻撃が始まるのだ。

- 感染

ランサムウェアは密かにダウンロードされ、端末に取り込まれる。この段階で悪質なコードがダウンロードされ、実行が開始される。これによりシステムはランサムウェアに感染するが、まだファイルは暗号化されていない。暗号化は復元可能な計算処理であり、CPUに大きな負荷がかかる作業である。一般的な攻撃では、マルウェアが暗号化すべきデータ量を確認するため、若干の時間を要する。

ここで注目すべきは、すべてのセキュリティ対策―ファイアウォール、プロキシ、ウイルス対策ソフト、侵入検知システムなど―が攻撃を許してしまった点である。

- 実行

ランサムウェアは、端末内の特定のファイル形式―ローカルに保存されたファイル、クラウド上の同期ファイル、ネットワーク共有など―を探索して攻撃対象とする。

この段階で状況は次第に厄介になる。まず、マルウェアはローカルPC上の暗号化対象ファイルを探し出す。これには数秒から数分かかる場合がある。続いて、同期されたクラウド上のファイルも検出する。その後、ネットワーク共有の探索に入り、これは企業内の共有数に応じて数時間かかることもある。目的は、どのデータが存在し、感染したユーザがどの操作権限(閲覧、編集、削除など)を持っているかを把握することにある。

- 暗号化

ランサムウェアは、C&Cサーバーと重要な通信を行い、暗号化キーを用いて実行段階で見つかったすべてのファイルを暗号化する。同時に、データへのアクセスも遮断される。

すべての対象データが検出されると暗号化が開始される。ローカルファイルの暗号化は数分で完了するが、ネットワーク共有の暗号化には数時間を要する。多くの場合、共有ファイルは一度ダウンロードされローカルで暗号化され、その後アップロードされ直すため、このプロセスに時間がかかる。例えば、25GBの共有があれば、ローカルPCがその処理に時間を要するだろう。

- ユーザ通知

ランサムウェアは、復号のための支払い金額などが記載された指示ファイルを作成し、被害者に支払い通知を表示する。

- クリーンアップ

通常、ランサムウェアは攻撃を終えた後、自身を削除し、支払い指示ファイルのみを残す。

- 支払い

この段階では、データは失われ、攻撃者が支払いを要求する。同時に、被害者はすでに復旧作業に入っている。

被害者が支払い指示内のリンクをクリックすると、支払い方法の詳細が記載されたページへ誘導される。匿名性を高めるため、TORなどのサービスが利用され、通信先の特定を困難にしている。

- 復号化

被害者が攻撃者指定のBitcoinアドレスに支払いを行うと、復号キーが送られる場合がある。しかし、必ずしもキーが届く保証はない。

ランサムウェア攻撃から守る

- エンドポイント保護

アンチウイルスはランサムウェア対策の基本だが、従来のソフトでは一部のランサムウェアにしか対応できない。

最新のエンドポイント保護システムは、次世代アンチウイルス(NGAV)を搭載し、巧妙な、または暗号化されたランサムウェア、WannaCryのようなファイルレス攻撃、ゼロデイマルウェアにも対応する。また、端末のファイアウォールやEDR(Endpoint Detection and Response)機能を提供し、攻撃の兆候を迅速に検知・遮断する。

- データバックアップ

すべてのデータを定期的にバックアップしていれば、攻撃者が1万ドルの支払いを要求しても、削除または破壊されたデータが別の場所に安全に保管されていると安心できる。

しかし、適切な方法でバックアップを取ることが重要である。ランサムウェア攻撃者は、まずネットワークに侵入し、そこからバックアップシステムにまで侵入する恐れがあるためだ。

つまり、クラウドやシステムから切り離されたローカル保管装置にバックアップを取る必要がある。外付けハードドライブにバックアップする場合は、一時的に接続してデータを保存し、その後すぐに切り離すのが望ましい。

- アプリのホワイトリスト化と制御

ブロックは特定のプログラムの実行を防ぐが、ホワイトリスト化は許可されたプログラムやサイトのみ実行を認め、他はすべて遮断する方法である。

まず、端末上に存在する正規のアプリを確認し、それ以外がインストールされないよう設定する。

ウェブでは、広告ブロッカーやコンテンツブロッカーを導入し、信頼できるサイトのみをホワイトリストに追加することで、不審なスクリプトの実行を防げる。

- パッチ管理

あらゆるサイバー攻撃やハッキングは、外部モジュールやアプリの脆弱性を突こうとする。

アプリやソフトのアップデートは、既存プログラムの脆弱性からの侵入を防ぐのに役立つ。

Java、Flash、Adobeなどは定期的に更新し、脆弱性を修正することが求められる。

- メール保護

ほとんどのランサムウェアはメールで送られるため、フィッシングを防ぐことが基本対策となる。

従業員にソーシャルエンジニアリングの手口を理解させ、内部テストでフィッシングの見分けができるか確認する。さらに、迷惑メール対策や端末保護技術を活用し、不審なメールを遮断、また悪意のあるリンクを防ぐ。

また、広告に紛れ込む悪意あるリンク(マルバタイジング)による感染リスクもあるため、ビジネスメールには注意し、怪しい広告はクリックしないよう心掛ける。

- ネットワーク防御

その名の通り、ランサムウェアはマルウェアの一種であり、定評のあるマルウェア対策ソフトで検知・遮断することが可能である。しかし、フィッシングメール、偽ダウンロード、不正なURLからの攻撃は、犯罪ツールキットによって様々な脆弱性を突いて侵入する場合が多い。また、ランサムウェアが検出された後も、金銭情報を狙ったマルウェアやDDoS、スパム送信用のマルウェアが同時に存在する恐れがある。

例えば、6月にマルウェアアナリストのKafeineによって発見された「Critoni」や「CTB-Locker」、「Onion」といったランサムウェアは、Andromedaボットによって拡散される。これは、Joleeeと呼ばれるメールワームで端末に感染し、スパムメールを送信しながら追加の攻撃コードをダウンロードさせるもので、後の攻撃でCritoniランサムウェアがダウンロードされるケースもある。

さらに、CryptoLockerは初めにGameover ZeuSに感染した端末に拡散された。まずZeusで金銭情報を盗み、その後、ハードドライブを暗号化し、身代金を要求するという手口であった。

検知と除去

攻撃を検知する簡単な方法はこちら。

常時のアラートと遮断機能を活用し、ランサムウェア特有の読み書き操作を自動で検知、その後、感染した端末やユーザのデータアクセスを遮断する。

また、隠しファイルをあらかじめバックアップ内に配置し、暗号化動作を初期段階で検知する仕組みもある。隠しファイルへの書き込みや名前変更があれば、感染した端末をブロックし、未感染のユーザやデバイスは通常通りアクセスできるようにする。

さらに、詳細なログ記録と監査機能を利用することで、誰が何を、いつ、どこで、どのようにファイルにアクセスしたかを追跡可能にする。ミスディレクション技術により、感染したユーザのみアクセスが遮断される。

攻撃後に取るべき対策

もしランサムウェア攻撃に遭ったと感じたら、迅速な対応が不可欠である。被害の拡大を最小限に抑え、速やかに通常の業務へ戻るため、以下の対策を講じることが推奨される。

- 感染端末を隔離する

一台のみの感染であれば被害は限定的だが、システム全体に広がれば大きな打撃となる。迅速な対応が感染拡大防止の鍵であり、貴社のネットワーク、共有ドライブ、その他端末の安全を守るため、感染端末は速やかにネットワークや他機器から切り離す必要がある。

- 拡散を食い止める

ランサムウェアは非常に速く拡散するため、感染端末の切断だけでは全体の感染を防げない。可能な限り、社外から接続しているものも含め、不審な端末はすべてネットワークから隔離し、リモート(Wi-Fi、Bluetoothなど)の接続も一時的に停止するのが賢明である。

- 被害状況を把握する

どの端末が感染しているかを確認するため、最近暗号化された不審なファイル名や、ファイルが開けないという報告をチェックする。まだ暗号化されていない端末があれば、隔離して停止させ、攻撃の拡大とさらなるデータ損失を防ぐ。感染したシステムは、ネットワークストレージ、分散ストレージ、外付けドライブ(USB含む)、PC、スマホなど、可能性のあるすべての端末をリストアップし、共有フォルダをできるだけ制限する。これにより、暗号化の継続や新たな感染を防止できる。なお、実際に暗号化された共有フォルダを調査し、予想以上に多くのファイルが暗号化されていれば、最初の感染端末(Patient Zero)の特定につながる可能性がある。

- 最初の感染端末を特定する

感染源を明らかにすれば、その後の対応が容易になる。アンチウイルス、アンチマルウェア、EDR、その他の監視システムからの警告を確認するほか、ほとんどのランサムウェアが悪意のあるメールリンクや添付ファイルを通じて侵入するため、従業員の操作履歴も参考にする。さらに、ファイルの所有者情報を調査することで手掛かりを得られる場合もある(ただし、Patient Zeroは複数存在する可能性もある)。

- ランサムウェアの種類を特定する

対応に入る前に、対象のランサムウェアが何であるかを特定する必要がある。その方法の一つとして、McAfeeが参加するNo More Ransomを利用できる。Crypto Sheriffツールは、暗号化されたファイルを送るだけで照合し、手掛かりを得る手助けをしてくれる。また、支払い通知に記載された情報も参考になる。特定後は、未感染の従業員へ速やかに警告し、感染時の兆候を認識できるようにすることが重要である。

- 当局へ報告する

ランサムウェアの拡散が収束したら、以下の理由から法執行機関に連絡する必要がある。まず、ランサムウェアは違法行為であり、犯罪として報告すべきである。さらに、アメリカFBIによれば、法執行機関は一般企業にはない専門ツールを持っており、データの回収や容疑者の特定に役立つ可能性がある。加えて、GDPRの規定により、EU居住者のデータが含まれる侵害は72時間以内に報告しなければ、多額の罰金が科せられる恐れがある。

- バックアップを評価する

ここで復旧作業を開始する良い機会である。最も迅速で簡単な方法は、バックアップからシステムを復元することである。未感染で完全なバックアップがあれば、その後、アンチウイルス/アンチマルウェアで各端末が完全に清掃されることを確認する。そうしなければ、システムやファイルが再度暗号化され、バックアップにも感染してしまう恐れがある。

全てのマルウェアが除去されたら、バックアップからシステムを復元し、すべてのデータやアプリが正常に戻ったことを確認した上で業務を再開する。しかし、多くの企業は必要になるまでバックアップの重要性に気付かず、対応が遅れる。近年のランサムウェアは高度かつ頑強で、バックアップが改ざんや暗号化されるケースもある。

- 復号化の選択肢を探る

有効なバックアップがなければ、データ回復の可能性が残されている。No More Ransomでは、無料の復号キーが増えてきている。対象ランサムウェアに対応するキーが存在し、システムから全てのマルウェアが除去された場合、そのキーを使用してデータの解読が可能となる。たとえ復号ツールが見つかったとしても、復旧作業には数時間から数日を要する場合がある。

- 諦める

残念ながら、十分なリソースがなく復号キーが見つからない場合、損失を最小限にし再出発する以外の選択肢はなくなる。システムの変更は迅速でも安価でもないが、他の手段が尽きた場合、これが唯一の方法となる。

ランサムウェアの脅威例

ここでは、特に注目すべき危険なランサムウェアの脅威を紹介する。

WannaCry

WannaCryは、2017年5月に多数のネットワークへ急速に拡散したランサムウェアである。Windows端末に感染すると、ハードドライブ上のデータを暗号化し、利用できない状態にしてから、ビットコインでの支払いを要求する。

WannaCryの拡散が問題視された理由は、英国国民保健サービス(NHS)を含む多くの大規模かつ著名なシステムに影響を及ぼした点、米NSAが最初に発見したとされるWindowsの脆弱性を悪用した点、またシマンテックなどのセキュリティ専門家が北朝鮮政府と関係があると疑われるLazarus Groupとの関連を指摘している点にある。

WannaCryランサムウェアは複数のパーツで構成され、感染端末上ではドロッパーとして現れる。これは、自身に組み込まれた他のアプリ部分を展開する独立したプログラムで、そのパーツは以下の通りである:

• データを暗号化・復号するアプリ

• 暗号化キーが入ったファイル

• Torのコピー

プログラムコードは難読化されておらず、セキュリティ専門家も比較的容易に解析できた。起動後、WannaCryはあらかじめ設定されたURL(キルスイッチ)へアクセスを試み、接続に失敗すると、Microsoft Office文書からMP3、MKVなど多数の重要なファイルを暗号化し、利用不能にする。その後、支払い通知が表示され、300ドルのビットコインでの支払いを要求する。

Cerber

Cerberというファイル暗号化型ランサムウェアは、被害者にとって厄介であるだけでなく、攻撃者にとっても高度なツールとなっている。機能面では他のランサムウェアと大差なく、強固なAES-256暗号を用いて、文書、画像、音声、動画、アーカイブ、バックアップなど様々なファイル形式を対象とする。

このプログラムは、ファイルの内容と名称を暗号化し、元の拡張子を .cerber に変更する。また、ドライブレターにマップされていないネットワーク共有も検出して暗号化する。暗号化処理が完了すると、被害者のデスクトップに「# DECRYPT MY FILES #」という名前のファイルを3つ生成し、支払い詳細と支払い方法を示す。1つはTXT形式、1つはHTML形式、もう1つはVBS(Visual Basic Scripting)である。

VBSファイルは特に興味深い。BleepingComputer.comの技術支援フォーラム編集者Lawrence Abramsによれば、このファイルにはテキストを音声に変換するコードが含まれているという。

「上記のスクリプトが実行されると、PCが『ファイルが暗号化されました』と何度も読み上げる」―とAbramsはブログで記している。

Locky

有名な金融トロイの木馬Dridexに似た攻撃手法を持つ別種のランサムウェアが、一部の被害者に甚大な被害を与えている。被害者には、通常、マクロ付きのMicrosoft Word文書(請求書に見せかけたもの)がメールで送られる。

セキュリティリスクのため、Microsoftではマクロは既定で無効化されている。もしマクロが有効化されると、文書内のマクロが実行され、LockyがPCにダウンロードされるとPalo Alto Networksはブログで報告している。Dridexも同様に、オンライン認証情報を盗む金融トロイの木馬である。

Palo Altoによれば、Lockyの拡散グループは、分布方法やファイル拡張子の類似、また従来の大規模なLocky出現と比べ特定ターゲットを狙わない点から、Dridexの背後にいる集団と関係があると推測される。

ランサムウェアは深刻な問題であり、PCまたはネットワーク全体のファイルを暗号化した上で、復号キー取得のために支払いを要求する。被害組織が定期的にバックアップを行っていなければ、ファイルの回復は不可能となる。

Cryptolocker

CryptoLockerは、Windows PC上のファイルを暗号化し、復号キー取得のための支払いを要求するタイプのマルウェアである。2013年9月に初めて出現し、翌年5月まで続いた大規模な攻撃の一環として拡散された。CryptoLockerは、メールで送られる悪意ある添付ファイルを利用して被害者を騙し、添付ファイルを開くと埋め込まれたトロイの木馬が実行される。

ウイルスやワームと異なり、CryptoLockerは自己複製しない。では、どう拡散したのか。被害拡大のため、背後のサイバー犯罪者は有名なGameover ZeuSボットネットを利用した。これは、所有者の知らぬうちにリモートで制御できる感染PC群であり、結果として大規模なCryptoLocker感染が実現された。

2014年中頃、Operation Tovarという国際的チームがGameover ZeuSの摘出に成功し、その結果、CryptoLockerの復号キーがオンラインで無料提供されることとなった。正確な金額は不明だが、それまでに被害者から数千ドル分のビットコインが搾取されていた。この成功は、元のCryptoLockerやその一部を流用した『クローン』、派生種のランサムウェアの開発を促す要因となった。

TeslaCrypt

2015年2月に発見されたTeslaCryptは、ゲームユーザを狙う脅威として急速に注目を浴びた。ターゲットには、ゲームのセーブデータ、プレイヤープロフィール、リプレイ動画など一般的なゲームファイルも含まれるが、TeslaCryptは268MB以上のファイルは暗号化しない。最近、Kaspersky Labは、TeslaCrypt暗号化ファミリーの新たな脅威において、バージョン2.0でブラウザにCryptoWall 3.0の模倣HTMLページを表示する挙動を確認した。感染に成功すると、500ドルの支払いを要求し、支払いが遅れると金額が上昇する。

SimpleLocker

『SimpleLocker』ランサムウェアは、端末を乗っ取り、被害者のファイルを暗号化して、復号のための支払いを要求するウイルスである。暗号化されたファイルの拡張子を変更し、支払い方法が記載されたテキストファイルを残す。復号キーがなければ、ファイルは回復不可能であるため、常にバックアップを取ることが重要である。支払いは、匿名性を保つためにTORとビットコインで行われる。

『SimpleLocker』自体は特に高度なものではなく、一般的な手法で拡散される基本的なトロイの木馬型ウイルスである。MaaSの普及により、外部者でもカスタムランサムウェアを作成・運用できるようになっている。その主な目的は、被害端末のファイル内容を暗号化することであり、画像、動画、アーカイブなどのファイルを探索して暗号化、名前や拡張子を変更し、支払い指示を残す。

Leatherlocker

Androidユーザには、連絡先全体に個人情報を漏洩させる恐れのある別種のランサムウェアにも注意が必要である。LeakerLockerという悪質なソフトは、Google Playストア上の偽アプリを通じて拡散されている。

一度インストールされると、個人の写真、メッセージ、閲覧履歴などの機密データのバックアップを作成したかのように見せかけ、50ドル(38ポンド)の支払いがなければ、連絡先全体にこれらの情報を共有しようとする。

このランサムウェアは、カリフォルニアのPCセキュリティ企業McAfeeの専門家によって発見された。対象は、Playストア上で提供されているBooster、Cleaner Pro、Wallpapers Blur HDといった少なくとも2種類のアプリであり、McAfeeはこれらのダウンロードを警告している。ブログでは、Fernando RuizとZePeng Chenが「Google Playで、ファイルを暗号化しないモバイルランサムウェアを発見した」と記している。

このマルウェアは、攻撃者が被害者の機密情報を公開しないよう、身代金を要求する。LeakerLockerは、正当な許可なくスマホの機密データをバックアップし、支払いがなければ連絡先に漏洩すると主張する。

インストールしたユーザには、取得されたとされる情報の詳細が表示され、支払いを行うことでデータが削除される方法が案内される。メッセージには「すべての個人情報が当社の保護されたクラウドに転送されました」と記される。

Wysiwye

PandaLabsのアナリストにより、WYSIWYE(What You See Is What You Encrypt)という別種のランサムウェアが確認された。

企業サイトの記事によれば、一般的なランサムウェアはPCに侵入後、自動で暗号化を開始し、支払い通知を表示するという従来の手法を踏襲する。

しかし、新たな攻撃解析では、攻撃者が簡単なインターフェースを使用してマルウェアをカスタマイズできるツールが見つかり、技術知識の乏しい者でも企業を狙いやすくなっていることが判明した。これにより、攻撃者は特定の企業PCを選び、暗号化対象ファイルや削除オプション、ステルスモードなどを自由に設定できるようになるという。

「通常のランサムウェアは一度実行すればどこでも同じ動作をするが、これは企業向けにカスタマイズされた攻撃を目的としている。今回の事例では、攻撃者がリモートワークネットワークへの強引な侵入を経て各社に侵入し、現地でランサムウェアを配置・実行、さらに被害ごとに暗号化対象を選定している」と、Panda SecurityのPandaLabsセキュリティリードLuis CorronsはInfosecurityに語った。

NotPetya and Petya

Petyaは、端末に感染し、マスターファイルテーブル(MFT)にアクセスすることでハードドライブ全体を暗号化するランサムウェアである。これにより、ドライブ全体が利用不能となるが、元のファイル自体は暗号化されない。Petyaは2016年に初めて確認され、主にDropbox上の感染ファイルへのリンクを含む偽求人メールを介して拡散された。影響を受けたのはWindows端末のみである。

Petyaは、ユーザに管理者権限での変更を許可させ、許可後に端末を再起動、偽のシステムクラッシュ画面を表示しつつバックグラウンドでドライブの暗号化を開始、その後支払い通知を表示する。

初回のPetya感染は大きな被害を及ぼさなかったが、後にKaspersky LabsがNotPetyaと名付けた変異株は、より危険な攻撃となった。NotPetyaは拡散機能を備え、人の介入なく広がることが可能である。

当初、ウクライナで一般的な会計ソフトの間接的なアクセス経路を利用し、その後、Windows SMBプロトコルの脆弱性であるEternalBlueやEternalRomanceを悪用して拡散。NotPetyaはMFTを含むハードドライブ上のファイルを暗号化し、暗号化中にデータを破壊し復元不可能にする。支払いを行ってもデータ回復は望めない。

Ryuk

Ryukは2018年以降、企業、病院、政府機関などを狙う最新のランサムウェアである。攻撃グループは、手動ハッキングやオープンソースツールを用いてネットワーク内を横断し、可能な限り多くのシステムへ管理者権限で侵入してから、ファイルの暗号化を開始する。

RyukはTrickBot経由、またはトロイの木馬感染後に配布されるが、全てのTrickBot感染がRyukに繋がるわけではない。多くの場合、TrickBot感染後しばらく経ってから、攻撃者が収集した情報を基に価値ある対象を見極め、Ryukを展開する。

感染後は、ネットワーク監視や横展開といった手動ハッキングが行われ、可能な限り多くのシステムを制圧する。これにより、Ryukが展開されると被害は急速かつ広範囲に拡大し、企業全体に大きな打撃を与える。

GrandCrab

2018年1月に初めて確認されたGandCrabランサムウェアは、被害者のファイルを暗号化し、復号のための支払いを要求するマルウェアである。Windows PCを使用する個人や企業が標的となる。

一見、物理的に拡散するウイルスのような攻撃性が連想されるが、ZDNetによれば、『GandCrab』という名称は、オンライン上で『Crab』または『Gandcrab』と名乗る創作者に由来する可能性がある。

また、GandCrabはロシアや旧ソ連圏の端末には感染しないため、作成者がその地域にいる可能性が示唆される。その他、GandCrabグループについてはほとんど知られていない。GandCrabは、Ransomware-as-a-Service(RaaS)というアフィリエイトモデルを採用し、低レベルのサイバー犯罪者が新たな被害者を探す一方、作成者はツールの調整・改良を行っている。

.jpeg)

正規企業も日常的にアフィリエイトモデルを利用している。例えば、イヤホン、スマホ、PC等のハードウェアレビューを行うブログでは、各記事にAmazonへのアフィリエイトリンクを掲載し、購入があった際に手数料を得る仕組みがある。

感染後、被害者のPC上に身代金要求通知が表示され、特別なソフトでのみ閲覧可能なダークウェブ上のページに誘導される。英語版サイトにアクセスすると、『WELCOME! WE ARE SORRY, BUT ALL YOUR FILES WAS INFECTED!』という文法的に乱れたメッセージが示される。

Thanos

このランサムウェアはファイルを暗号化し、ファイル名を変更、そして身代金要求通知を作成する。例えば、『1.jpg』は暗号化後に『1.jpg.locked』に、『2.jpg』は『2.jpg.locked』に改名される。また、暗号化されたファイルがあるすべてのフォルダに『HOW_TO_DECYPHER_FILES.txt』という通知ファイルを生成する。

支払い通知には、すべてのファイルが暗号化され、シャドウコピーが削除されると記されている。さらに、感染したPC上のすべてのファイルはバックアップされ、支払いがなければ流出する仕組みである。支払い方法(復号ツールおよび関連ソフトの購入方法)は、001002003@secmail.proへのメールで問い合わせるよう指示される。残念ながら、Thanosランサムウェアによる暗号化は、作成者からしか入手できないツールがなければ復号不可能であり、現時点で第三者の復号ツールは存在しない。

このような場合、最善の無料データ回復手段は、バックアップから復元することである。デジタル犯罪者は、支払っても復号ツールやキーを送らないことが多いため、信頼してはならない。また、未だ暗号化されていないファイルについては、インストールされたランサムウェアをアンインストールすることで、さらなる暗号化を防げるが、既に暗号化されたファイルはそのままとなる。

FAQ

参考資料

最新情報を購読