マイクロセグメンテーションとは? Wallarmガイド

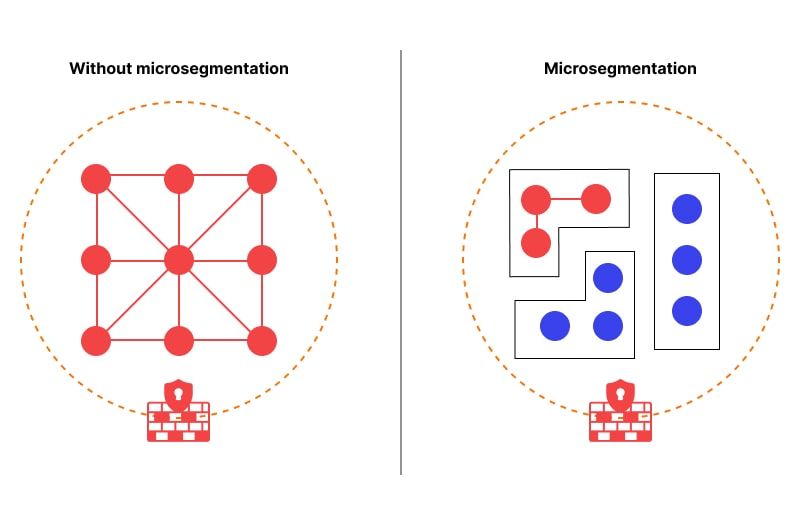

何年も前、ネットワークとシステムを守るためにファイアウォールを導入されたかもしれませんが、もはや効果的な対策とは言えません。従来のファイアウォールは、外側は硬いものの内部は柔らかく、カニの外骨格のようなものです。もしファイアウォールがなくなった場合、その内部はどれほど安全でしょうか?

近年、それぞれが独自のファイアウォールで“装甲”化され、はるかに高い保護が実現されています。マイクロセグメンテーションは、従来のファイアウォールハードウェアでは考えられない低コストで、このような保護を可能にします.

マイクロセグメンテーションとは?

マイクロセグメンテーションとは、現代のデータセンターやクラウドインフラにおけるセキュリティ対策の一環として、ワークロード単位でセグメント分割を行う手法です。企業はこれにより、サイバー攻撃から守り、法令遵守を果たし、情報漏洩時の被害を最小限に抑えます。

ホストワークロードに設定されたファイアウォールを利用し、東西・南北の通信双方にポリシーを適用することで、マイクロセグメンテーションは従来のネットワーク依存型のセグメント分割から切り離されます。

マイクロセグメンテーションは、ホストベースのセグメント分割やセキュリティセグメントとも呼ばれ、近年、優れた分割と可視性を実現する先進的な戦略として注目されています。

マイクロセグメンテーションの仕組み

従来のファイアウォールや仮想ローカルエリアネットワーク(VLAN)といったハードウェア構成に代わり、ソフトウェアポリシーによりネットワークセグメントの管理と作成を行います。ポリシーでは、セキュリティゾーンの配置場所、アクセス方法、各ユーザやアプリが必要なリソースとサービスのみを利用できるように定めます。

マイクロセグメンテーションの実施方法には様々な手法がありますが、次世代ファイアウォール(NGFW)が最も普及しています。NGFWはOSI参照モデルの複数階層の可視性を提供し、各ネットワークアプリに対して論理的なアクセス制御ポリシーを構築可能にします。また、ソフトウェア定義広域ネットワークの製品群にも組み込まれており、本来のネットワーク外への容易な展開が可能です。従来のネットワークスイッチに加え、ファブリック、ハイパーバイザー、エージェントも活用できます。

マイクロセグメンテーションの重要性と導入対象

プライベートネットワークとクラウド間の水平なアクセス制御として普及しており、これによりIT部門全体でゼロトラストポリシーの採用が進み、ワークロードの安全性が向上します。ただし、利点がある一方で欠点も存在します。

全ての企業にとってマイクロセグメンテーションが有効とは限らず、特定の状況では従来のコンテナ・マクロセグメンテーションで十分な場合もございます。ホストエージェントを分割すると、トラフィックが増加し、必須のリソースと競合する恐れがあります。それでも、先進的な企業では機密情報を守るためにこの技術を採用しています。

大量の機密情報を扱う企業、たとえば患者情報を管理する医療機関や、学生のプライバシー・金融情報を扱う組織などが、マイクロセグメンテーションの恩恵を最も大きく受けます。

データ保管とクラウドインフラを運用する企業にとっても、ネットワークのマイクロセグメンテーションは有効です。機敏にSaaSアプリを活用する企業では、大きな効果が期待できます。こうした場合、従来のネットワーク境界の概念は通用せず、ホストエージェントやハイパーバイザーによるマイクロセグメンテーションが、より柔軟かつ高性能な対策として注目されます。

マイクロセグメンテーションの課題

マイクロセグメンテーション導入時には、慎重な計画と一貫性が求められる以下の課題が発生する可能性があります:

- ルールの有効性を維持するため、常に見直しが必要です。

- 目標達成に向け、パフォーマンスの詳細な検証が必要です。

- 新たなソフトウェアやトラフィック変動に伴うユーザ行動の変化を監視し、適切に対応することが求められます。特にパフォーマンス重視のケースでは不向きな場合もございます。

- マイクロセグメンテーションのモデル作成は難しく、アプリの動作やワークロードを正確に把握することで、接続性や可用性の問題を回避する必要があります。

- IT内の複数部門(コンピューティング、ネットワーク、クラウド、セキュリティなど)の協力を得ることが成功の鍵となり、相互理解と円滑なコミュニケーションが不可欠です。

脅威に対する防御策として、ネットワーク強化の手段としてマイクロセグメンテーションの利用が拡大しています。これにより、社内外に分散するワークロードやリソースに対しても、一貫した厳格なセキュリティ対策を実施可能です.

マイクロセグメンテーションの種類

代表的な手法は以下の通りです:

- アプリセグメンテーション

この手法では、各アプリの周囲に防壁を設け、機密性の高い通信を守ります。プライベートデータセンター、パブリッククラウド、ハイブリッドクラウド上のアプリ間のトラフィック制御(コンテナ、ハイパーバイザー、ベアメタル問わず)が対象です。

重要なアプリは、必要なサービスを提供する、または機密や個人情報を含むため、守ることが欠かせません。アプリセグメンテーションは、アプリのセキュリティ強化と法令遵守の維持に寄与します.

- 環境セグメンテーション

開発、テスト、本番などの各環境を明確に分離することは非常に大切です。通常不要な環境間の通信を遮断することで、攻撃者の悪用リスクを低減します。環境がオンプレミスやクラウドの複数のデータセンターに分散しているため、従来のセグメンテーション手法では実現が難しいケースもございます。

- プロセスベースのセグメンテーション

攻撃対象を細かく分割することで、より詳細なセグメント分割を実現します。つまり、各サーバ(VMや物理システムを問わず)を個別に管理するということです。これにより、プライベートデータセンターやパブリッククラウドの両方で利用できます。

プロセスベースのナノセグメンテーションを導入するには、各タスクに応じた送信・受信のセキュリティルールを動的に設定する必要があります。その上で、プラットフォームは各アプリの実行インスタンスに合わせた適応的な防御境界を構築します.

さらに、許可ポリシーモデルと組み合わせることで、基盤ネットワークに依存せず、各アプリのワークロード間の相互作用を制限するルールを定めることが可能です。同一マシン内で動作する同一プロセスのインスタンスを、完全に独立した二つの作業環境として分割することもできます.

- ティアレベルのセグメンテーション

N層のアプリ構成では、アプリ、ウェブ、データベース層といった共通要素が存在します。各層を分離することで、アプリ層では役割に応じたワークロードの分割により、不正な横方向移動を防ぎます.

例えば、ポリシーで処理層はデータベース層と通信可能とし、ウェブやロードバランサー層との通信を遮断することが可能です。これにより、狙われるリスクが低減されます.

- ユーザセグメンテーション

Microsoft Active Directoryなどのアイデンティティサービスを活用し、特定グループのユーザのみがアプリにアクセスできるよう制限します。既存のインフラ変更は不要で、グループ所属やユーザID情報のみで管理可能です。ポリシーに応じ、VLAN内の各ユーザに対し異なるネットワークアクセス権を付与することも可能です.

マイクロセグメンテーションの利点

導入企業にもたらす価値は大きく、特に以下の点で効果があります:

- 高度な持続的脅威 (APT) 対策

多くの脅威は発見が難しく、重要情報を保管する企業にとって致命的なダメージとなり得ます。APT(高度な持続的脅威)は、特定の対象を狙い、計画的に実行される悪意あるサイバー攻撃です.

マルウェアが隣接ネットワークやリソースに拡散するのを防ぐことで、被害の長期化を抑制できます。さらに、マイクロセグメンテーションはセキュリティを強化し、重要リソースへの不正アクセスリスクを排除します。CNC通信を遮断することで、データ流出を防ぎ、迅速な封じ込めと対策を可能にします.

- 安心の法令遵守

強固なシステムやセキュリティ対策を施しても、法令遵守の確保は難しい場合があります。この点でも、マイクロセグメンテーションは有用です。PCI-DSS(次期PCI-DSS 4.0を含む)、HIPAA、GDPRといった法令への対応を効率化します.

マイクロセグメンテーションにより、横方向の移動を制限しながら各種リスクに対処することで、企業は法令遵守要件をより容易に満たせます。リスク分析・管理、監査対象の縮小、ePHIのセキュリティ確保などの機能が、HIPAA準拠に寄与し、その結果、PCI-DSS関連のポリシーを各拠点やプラットフォームで自動的に生成、適用、監視、改善できます.

- シンプルなセキュリティ管理

優れたマイクロセグメンテーションソフトは、どのデータやアプリに誰がアクセスできるかを規定するセキュリティポリシーテンプレートの作成や共有を容易にし、大幅な時間短縮を実現します。構成テンプレートを活用することで、新旧環境に統一の安全基準と運用ルールを効率的に適用できます.

- 可視化 in 複雑なシステム

最適なマイクロセグメンテーションソリューションを導入すれば、データセンター内のリソースやセグメント間のトラフィックを把握するために多数の可視化・監視ツールを使う必要はありません。ベアメタルサーバやハイブリッドクラウド環境では、継続的な評価が求められ、対策に時間がかかることもありますが、データセンターのセキュリティを一元管理することで、これらの遅延が軽減され、施設の安全性が向上します.

- ポリシー管理の簡素化

マイクロセグメンテーションやゼロトラストセキュリティアーキテクチャへの移行により、ポリシー管理が効率化されます。中には、アプリの動作を監視し、自動的に検出・推奨する機能を備えたプラットフォームもございます.

マイクロセグメンテーションのセキュリティ推奨策

実運用においては大きな効果が期待され、以下のような事例があります:

- インシデント対応

前述の通り、マイクロセグメンテーションは脅威の並行展開や侵入の影響を抑制します。また、その設定は、攻撃手法の理解や、特定アプリ内でのルール違反の兆候を捉えるためのログを提供します.

- ハイブリッドクラウドの管理

最小権限の原則を実現することで、複数のクラウドサービスやデータセンターから成るハイブリッド環境全体で統一のセキュリティポリシーを適用し、複数クラウドにまたがるアプリの安全性が担保されます.

- 無形資産の保護

従業員や顧客の機密情報、企業の財務データ、知的財産などのソフトリソースの保護は、企業にとって大きな経済的・評判上のリスクとなります。これにより、データ流出や業務を混乱させる悪意ある行動からの追加防御層が提供されます.

- 開発・本番環境

理想的には、テスト環境と本番環境を慎重に分離すべきですが、例えば設計者が実験目的で本番データベースにアクセスするような不適切な行動を完全に防止するのは難しい場合もございます。MSは、両環境間の接続をより細かく制限することで、より厳格な分離を実現します.

ファイアウォールとマイクロセグメンテーション

クライアントサーバ型ネットワークアーキテクチャの派生として、ファイアウォールは利用者を守ります。ファイアウォールは、ネットワークに出入りする各パケットを検査し、あらかじめ定められたルールに基づき脅威か否かを判断します。悪意あるパケットと判断された場合、そのアクセスを遮断します.

現代ネットワークの要求に対応するため、ファイアウォールは複雑化しています。深層パケット検査に加え、長時間のトラフィック追跡やアプリ層でのフィルタリングなど、多彩な機能を備え、NGFWは高度な侵入防御技術と外部情報を活用して悪意あるトラフィックを正確に検出します.

ファイアウォールは、個々のネットワークやユーザを守りますが、その保護は外部のデータセンターやクラウドには及びません.

従来のセグメント分割とは全く異なり、ネットワークを定義可能なゾーンに分割し、各ゾーン内の資産へのアクセス権をポリシーで決定します。また、クライアントとサーバ間よりもサーバ間の通信に重点を置き、アプリやサービスの設置場所にかかわらず、内部・外部どちらでも利用可能です.

マイクロセグメンテーションとゼロトラスト戦略

戦略と目的の整合が十分でない場合もございます。サイバーセキュリティでは、ゼロトラストアーキテクチャが、最高レベルの戦略計画とアクセス・リスク低減の目標を融合させ、ギャップを埋める手段として機能します.

シングルサインオンなどの認証手法により、ゼロトラスト実現に必要な細やかな管理が可能となり、SOCチームは全デバイスとユーザのID、権限、グループ所属、ポリシーを把握できます。MSは、各アプリのワークロードごとに独立したマイクロ境界を設定し、通信を制御することで、さらに細かな管理を実現します.

ゼロトラストでは、業務遂行に必要な最小限の権限のみが付与され、潜在的な危険を低減する仕組みが組み込まれています。セキュリティチームは、各アプリ、インフラ層、環境ごとに特化したコントロールを有効化でき、MSのソフトは基盤からセキュリティ制御を切り離してセグメントを定義します。これにより、リスクに対処するポリシーがネットワークやクラウド上で一貫して適用されます.

マイクロセグメンテーションの導入

通常、マイクロセグメンテーションの導入は以下の6段階に分かれます:

- データセンターのリソースを利用する各プログラムを特定し、一覧化する。必要な帯域幅とアクセス制御を把握する.

- 相互に通信するメリットがあるプログラムを決定する.

- APIセキュリティにおけるポリシー目標を整理するための論理レベル構造を作成する。カテゴリを十分に定義しないと、ポリシーの不備が生じる恐れがあります.

- これらの概念分類を確立後、各セグメントごとにポリシーを作成、検証、調整する.

- 最優先のワークロードとソフトにポリシーを適用する.

- 各ポートや東西のトラフィックをすべて監視できるようにする.

結論

ネットワークが拡大し複雑化する中で、一貫したセキュリティ体制を維持し、トラフィックの監視や規制の実施を行うのは容易ではありません。こうした現状において、ソフトウェア定義のマイクロセグメンテーションフレームワークは、セキュリティチームに深い可視性を提供し、ホスト単位までの細かいセグメント分割と、分散・動的な環境にまたがるワークロードに対するポリシーの適用を可能にします。

FAQ

参考資料

最新情報を購読